Inhaltsverzeichnis

VeraCrypt: Ist es sicher und kann es geknackt werden?

VeraCrypt ist eine Open-Source-Verschlüsselungssoftware, die für die Verschlüsselung von Dateien, Ordnern, Partitionen oder ganzen Laufwerken verwendet wird. Sie ist eine Weiterentwicklung des Programms TrueCrypt, das 2014 eingestellt wurde. VeraCrypt hat zahlreiche Verbesserungen und Sicherheitsupdates implementiert, um bekannte Schwachstellen seines Vorgängers zu beheben. Der Ruf von VeraCrypt in Bezug auf Sicherheit und Zuverlässigkeit ist weitgehend positiv, jedoch gibt es auch wichtige Aspekte, die man beachten sollte.

Wie funktioniert VeraCrypt?

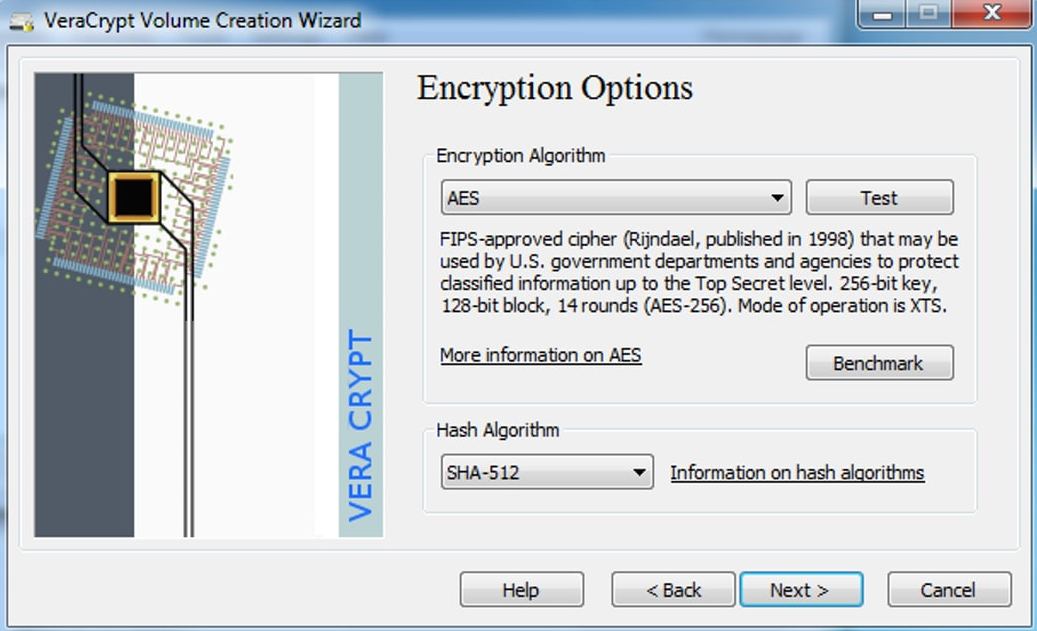

VeraCrypt verschlüsselt Daten mit starken Algorithmen wie AES, Twofish und Serpent und ermöglicht die Erstellung von verschlüsselten Containern oder die Verschlüsselung ganzer Laufwerke. Die Verschlüsselung erfolgt „on-the-fly“, was bedeutet, dass Daten verschlüsselt und entschlüsselt werden, während sie auf das Laufwerk geschrieben oder davon gelesen werden, ohne dass der Benutzer manuell eingreifen muss. Die Software verwendet auch ein spezielles Verfahren namens Plausible Deniability, bei dem Benutzer versteckte Volumen erstellen können, die wie leere oder harmlose Partitionen erscheinen, aber tatsächlich verschlüsselte Daten enthalten.

Ist VeraCrypt sicher?

VeraCrypt genießt unter Sicherheits- und Datenschutzexperten einen guten Ruf, insbesondere weil es Open Source ist. Dies bedeutet, dass der Quellcode öffentlich einsehbar und von unabhängigen Experten auf Sicherheitslücken überprüfbar ist. Einige der wichtigsten Merkmale von VeraCrypt in Bezug auf Sicherheit sind:

- Starke Verschlüsselungsalgorithmen: VeraCrypt verwendet AES-256, Twofish und Serpent, die als sehr sicher gelten und in der Regel von staatlichen und militärischen Institutionen genutzt werden.

- Key Derivation Function (KDF): VeraCrypt verwendet PBKDF2 und SHA-512, um den Verschlüsselungsschlüssel aus dem Passwort zu generieren. Um Brute-Force-Angriffe zu erschweren, wird das Passwort durch bis zu 500.000 Iterationen geschickt, was den Aufwand für Angreifer erheblich erhöht.

- Vermeidung bekannter Schwachstellen: Schwachstellen, die TrueCrypt betrafen, wurden in VeraCrypt behoben. Diese Verbesserungen machen es widerstandsfähiger gegen eine Vielzahl von Angriffen.

- Plausible Deniability: Durch die Erstellung von versteckten Volumen bietet VeraCrypt den Benutzern die Möglichkeit, sensible Daten zu verbergen, selbst wenn sie gezwungen werden, Passwörter herauszugeben.

Kann VeraCrypt geknackt werden?

Die kurze Antwort lautet: Ja, theoretisch, aber in der Praxis ist dies extrem schwierig und zeitaufwendig. Die Sicherheit jeder Verschlüsselungslösung hängt stark von der Komplexität des verwendeten Passworts ab und von der technischen Ausstattung, die einem Angreifer zur Verfügung steht. Hier sind einige Szenarien, die zur Kompromittierung von VeraCrypt führen könnten:

-

Schwache Passwörter: Wenn ein Benutzer ein einfaches oder leicht zu erratendes Passwort verwendet, können Angreifer durch Brute-Force-Angriffe Erfolg haben. In diesem Fall ist nicht die Verschlüsselungssoftware selbst das Problem, sondern das gewählte Passwort.

-

Side-Channel-Angriffe: Theoretisch könnten Angreifer, die physischen Zugriff auf ein System haben, Schwachstellen in der Hardware oder im Betriebssystem ausnutzen, um verschlüsselte Daten auszulesen. Diese Angriffe erfordern jedoch hochspezialisierte Werkzeuge und tiefes Wissen.

-

Cold-Boot-Angriffe: Dabei werden verschlüsselte Daten aus dem Arbeitsspeicher (RAM) eines laufenden oder kürzlich ausgeschalteten Systems ausgelesen. Dies ist jedoch kein spezifisches Problem von VeraCrypt, sondern betrifft alle Systeme, die Daten im RAM vorhalten.

-

Forensische Untersuchungen: Mit ausreichend Zeit, Ressourcen und einer spezialisierten Infrastruktur könnten staatliche Behörden oder sehr gut ausgestattete Akteure VeraCrypt-Konten durch forensische Analyse knacken. Dennoch ist VeraCrypt für den durchschnittlichen Nutzer ausreichend sicher gegen solche Angriffe.

VeraCrypt vs. andere Verschlüsselungsprogramme

VeraCrypt ist nur eine von vielen Verschlüsselungslösungen. Im Vergleich zu proprietären Tools (z.B. Microsoft BitLocker) bietet es den Vorteil, dass der Quellcode öffentlich ist und es keine „Hintertüren“ gibt, die durch Dritte eingebaut werden könnten. Im Gegensatz zu TrueCrypt, dessen Entwicklung eingestellt wurde, wird VeraCrypt aktiv weiterentwickelt und gepatcht, um neuen Bedrohungen gerecht zu werden.

Es gibt allerdings auch Alternativen wie DiskCryptor oder LUKS (für Linux-Systeme), die ebenfalls starke Verschlüsselung bieten, aber jeweils Vor- und Nachteile in Bezug auf Benutzerfreundlichkeit und Plattformkompatibilität aufweisen.

Fazit: Wie sicher ist VeraCrypt?

VeraCrypt ist für die meisten privaten und beruflichen Zwecke ein sehr sicheres Verschlüsselungstool. Die Kombination aus starken Algorithmen, regelmäßigen Sicherheitsupdates und Open-Source-Transparenz macht es zu einer hervorragenden Wahl, insbesondere im Vergleich zu proprietären Lösungen. Dennoch gilt: Die Sicherheit eines Systems ist nur so stark wie das schwächste Glied – in vielen Fällen also das Passwort. Daher sollten Benutzer besonders darauf achten, starke, komplexe Passwörter zu verwenden und regelmäßig Updates durchzuführen.

Obwohl es theoretisch möglich ist, VeraCrypt zu knacken, ist dies in der Praxis so aufwendig, dass es für die meisten Angreifer nicht realistisch ist, sofern grundlegende Sicherheitsvorkehrungen getroffen wurden.

ElcomSoft hat die Version 1.24 Update 7 von VeraCrypt geknackt

ElcomSoft hat eine Methode entwickelt, um die Verschlüsselungsschlüssel von VeraCrypt über den Arbeitsspeicher (RAM) eines laufenden Computers zu extrahieren. Diese Technik zielt auf die „On-the-fly“-Verschlüsselungsschlüssel ab, die im Arbeitsspeicher gespeichert sind, während ein verschlüsseltes Volume gemountet ist. Dies ermöglicht es, das verschlüsselte Volume zu entschlüsseln, ohne das eigentliche Passwort knacken zu müssen. Allerdings gibt es wichtige Einschränkungen:

- Physischer Zugriff: Der Angreifer muss physischen Zugriff auf den Computer haben, während das VeraCrypt-Volume gemountet ist.

- Aktive Sitzung: Der Computer muss entsperrt sein, und der Benutzer muss mit Administratorrechten angemeldet sein, um den Arbeitsspeicher-Dump zu extrahieren.

- RAM-Verschlüsselung: Wenn die RAM-Verschlüsselung in VeraCrypt aktiviert ist, kann ElcomSoft die Schlüssel nicht extrahieren.

Wie man VeraCrypt sicherer macht:

- Verschlüsselte Volumes immer aushängen: Stelle sicher, dass du deine verschlüsselten Volumes aushängst, wenn du sie nicht mehr benötigst. Dadurch werden die Verschlüsselungsschlüssel aus dem Arbeitsspeicher entfernt.

- RAM-Verschlüsselung aktivieren: In VeraCrypt gibt es die Option, RAM-Inhalte zu verschlüsseln. Dadurch wird es deutlich schwerer, die Schlüssel aus dem RAM zu extrahieren.

- Cold Boot Attack-Schutz: Nutze die integrierte VeraCrypt-Funktion zum Schutz vor Cold Boot Attacks, bei denen RAM-Inhalte nach einem Neustart noch ausgelesen werden können.

- Pre-Boot-Authentifizierung: Bei Systemverschlüsselung hilft die Pre-Boot-Authentifizierung, die Sicherheitsbarriere zu erhöhen.

Mit diesen Maßnahmen kannst du VeraCrypt gegen Angriffe wie die von ElcomSoft entwickelten Tools noch sicherer machen

Gutes Veracrypt-Passwort wählen!

Bei VeraCrypt gibt es keine maximale Begrenzung für die Länge eines Passworts. Theoretisch kannst du ein Passwort mit beliebig vielen Zeichen verwenden, was allerdings in der Praxis durch die Benutzerfreundlichkeit und die Eingabedauer eingeschränkt ist. Es sind unendlich viele Zeichen zulässig und alle auf der Tastatur vorhandenen zeichen einschlieslicc Leer-Tste (Space) und die Anführungszeichen („).

Bei windows sind Anführungszeicehn („) als Passwort nicht erlaubt!

Es wird empfohlen, ein Passwort von mindestens 20 Zeichen zu verwenden, das eine Kombination aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen enthält, um ein hohes Sicherheitsniveau zu gewährleisten.

Ein Windows-Passwort kann maximal 127 Zeichen lang sein. In der Praxis ist es jedoch unüblich, Passwörter dieser Länge zu verwenden, da kürzere und gut gewählte Passwörter (mit einer Kombination aus Buchstaben, Zahlen und Sonderzeichen) bereits ausreichend Sicherheit bieten. z.B. ein gutes Passwort das man sich auch merken kann und sämtliche Zeichen enthält wäre: Mein_Hund!läuft$imPark_56Bäume##

Bei VeraCrypt gibt es keine Einschränkungen bezüglich bestimmter Zeichen im Passwort. Du kannst also beliebige Zeichen verwenden, einschließlich:

- Groß- und Kleinbuchstaben (A-Z, a-z),

- Zahlen (0-9),

- Sonderzeichen (wie

! @ # $ % ^ & * ( ) - _ = + { } [ ] : ; ' " < > , . ? / \ |), - und auch Leerzeichen.

VeraCrypt akzeptiert alle Zeichen, die in deinem Tastaturlayout verfügbar sind, was dir volle Flexibilität bei der Wahl deines Passworts bietet.

Passwörter, die man sich leichter merken kann, sollten sicher und gleichzeitig einprägsam sein. Ein guter Ansatz ist die Verwendung von Passwortsätzen oder Passphrasen, die längere, aber leicht zu merkende Kombinationen von Wörtern oder Sätzen verwenden. Hier sind einige Tipps:

1. Passphrasen

Verwende eine Reihe von Wörtern, die zusammen keinen Sinn ergeben, aber dir etwas bedeuten. Beispiel:

BlaueKatze!Tanzt_3xImRegen

Dieser Satz enthält Großbuchstaben, Kleinbuchstaben, Sonderzeichen, Zahlen und ist aufgrund seiner Länge und Komplexität sicher, aber dennoch leichter zu merken, weil er eine witzige Vorstellung beschreibt.

2. Abkürzungen von Sätzen

Wähle einen Satz, den du dir gut merken kannst, und bilde daraus ein Passwort, indem du nur die Anfangsbuchstaben verwendest. Beispiel:

- Satz: „Ich liebe es, im Sommer durch die Berge zu wandern!“

- Passwort:

Ilei,isdBzw!

Dies macht das Passwort schwer zu erraten, aber du kannst es dir durch den Satz merken.

3. Reime oder Eselsbrücken

Verwende Reime oder Eselsbrücken, um Passwörter leichter zu merken. Beispiel:

4HasenJagen!3GroßeKatzen

Der Reim hilft dir, dir das Passwort besser zu merken, und die Kombination aus Buchstaben, Zahlen und Sonderzeichen erhöht die Sicherheit.

4. Veränderungen von bekannten Wörtern

Verändere gängige Wörter oder Phrasen, indem du Buchstaben durch ähnliche aussehende Zahlen oder Zeichen ersetzt. Beispiel:

Passwort→P@ssw0rt!2024

Das Ersetzen von Buchstaben durch Symbole macht das Passwort sicherer, aber immer noch leicht merkbar.

Zusammenfassung:

- Verwende lange und komplexe Passphrasen.

- Nutze persönliche Sätze oder Eselsbrücken, die leicht zu merken sind.

- Vermeide einfache Wörter oder Vorhersagbares wie Namen oder Geburtsdaten.

Ein gutes Passwort könnte also lauten: MeinKater_Jim!springt_über7Hecken.